La importancia de las redes virtuales, VLANs, para segmentar el tráfico

Sí el otro día os hablaba de capas OSI y sus roles, hoy hablaré de la importancia de tener las redes separadas, algo muy importante para tener una infraestructura segura y así evitar tráfico no deseado a determinadas zonas de nuestra red.

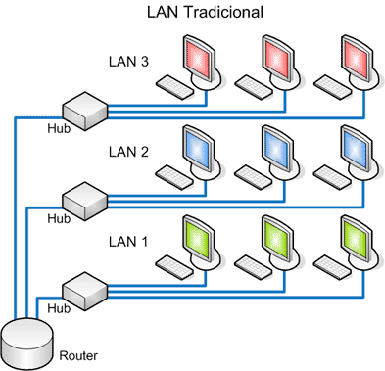

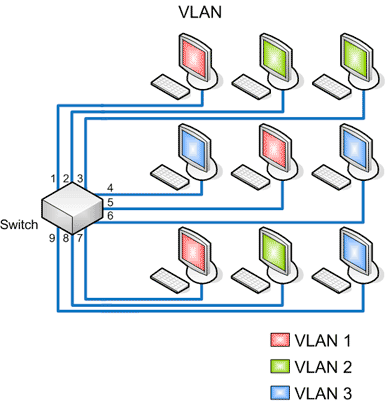

Esto se puede llevar a cabo de varias maneras, bien sea haciendo una distinción física, es decir, que no exista ningún tipo de conexión cableada o inalámbrica entre nuestras redes, o bien mediante la ayuda de un switch de capa 3 agrupando determinadas bocas para así crear nuestras Virtuals Networks. Al ser un switch de capa 3, si tenemos servidores y/o routers que queremos compartir con nuestras VLANs lo podremos hacer ya que podremos enrutar el tráfico de nuestros servidores y/o routers a determinados equipos o VLANs.

Estas imágenes reflejan bastante bien las diferencias entre una LAN segmenta fisicamente y una LAN segmenta mediante redes virtuales.

De no tener una red bien segmentada esto es lo que puede pasar y lo que me encontré la semana pasada cuando me conecté a la red Wifi del hotel de Buenos Aires donde me alojé para la Ekoparty.

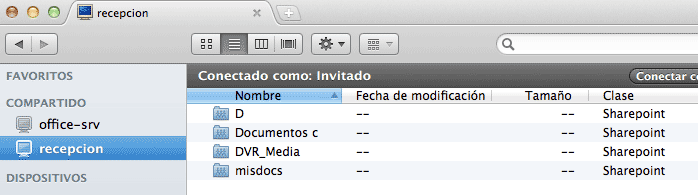

Como véis la detección automática de redes de Mac OS X encontró en la red 2 equipos. Uno de ellos con el nombre "office-srv" apunta a que se trata de un servidor, una información gratuita que no debería facilitarse. Por lo menos tenían los permisos bien establecidos y para acceder te pedía una autenticación. Sin embargo esto no era así en el equipo "recepcion", un grave problema de seguridad ya que tenía acceso a gran parte de los documentos compartidos del disco duro.

Esto no sería sumamente grave sí las carpetas que tenían compartidas no fueran donde tienen las grabaciones de las cámaras de seguridad, los scripts BATCH para realizar los backups, los propios backups del servidor, los archivos PST de Outlook, hojas excel con la documentación de los clientes, etc...

Esto no hubiera sucedido de haber establecido correctamente los permisos en el equipo de "recepcion" y/o hubieran tenido la red separada mediante VLANs.

Es por ello que es más que recomendable segmentar bien una red y así evitar que cualquier persona conectada a ella, acceda a equipos e información sensible.